In diesem Artikel erklären wir, wie Sie eine eigene Firewall Appliance für Ihre VMs in awesome.cloud verwenden können. Als Beispiel werden wir eine pfsense Firewall bereitstellen.

Erstellen des Netzwerks

- Stellen Sie den Connectivity Service bereit.

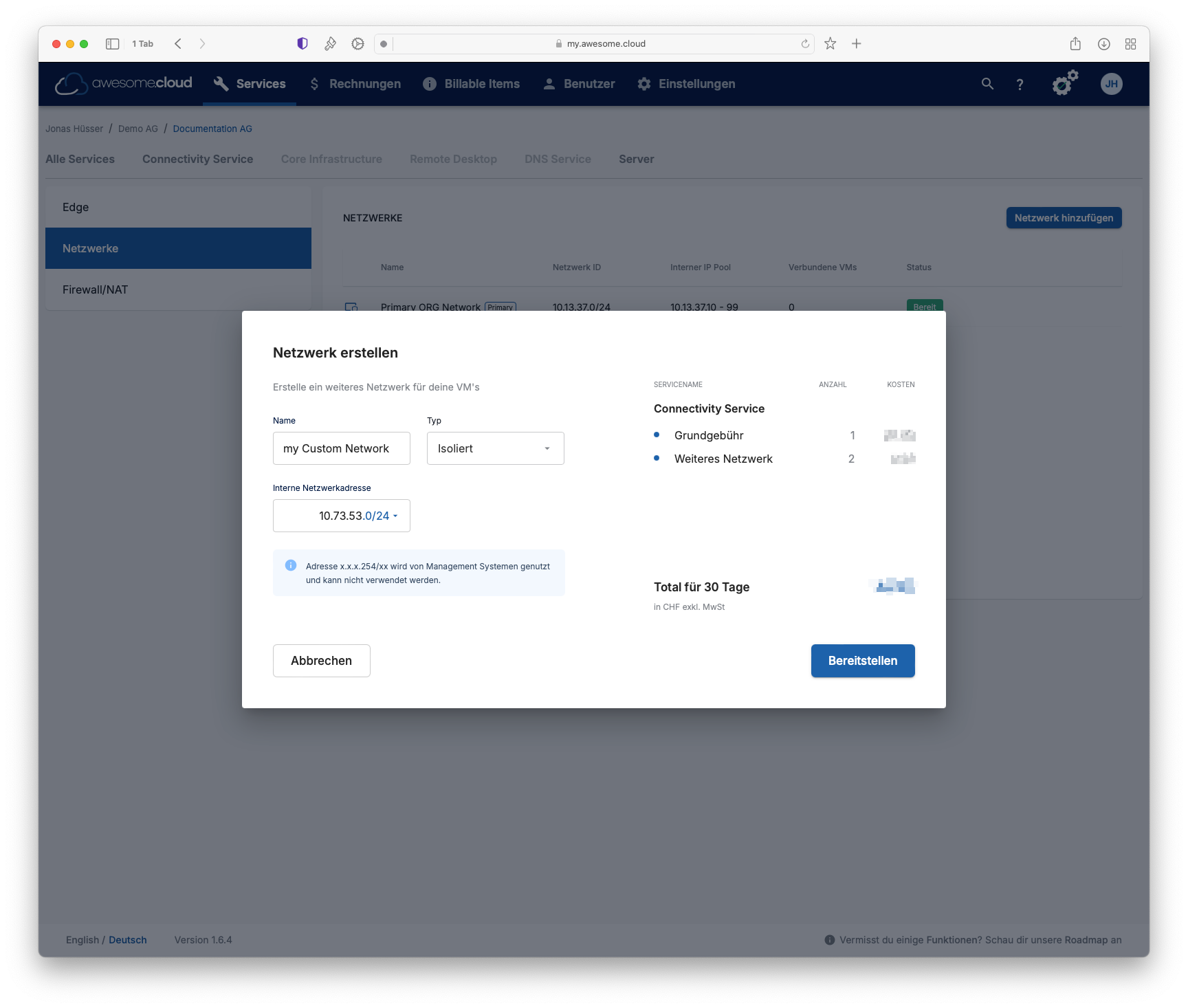

- Öffnen Sie den Reiter "Connectivity Service" und wählen Sie "Netzwerke" in der Seitenleiste. Fügen Sie nun ein neues Isoliertes Netzwerk hinzu:

Isolierte Netzwerke verwalten Sie selbst. awesome.cloud wird kein IP-Management für diese Netzwerke betreiben.

Das Netzwerk wird standardmässig nicht geroutet und hat deshalb keinen Zugriff auf das Internet oder andere Netzwerke, welche Sie angelegt haben.

Einrichten der VM für die Firewall

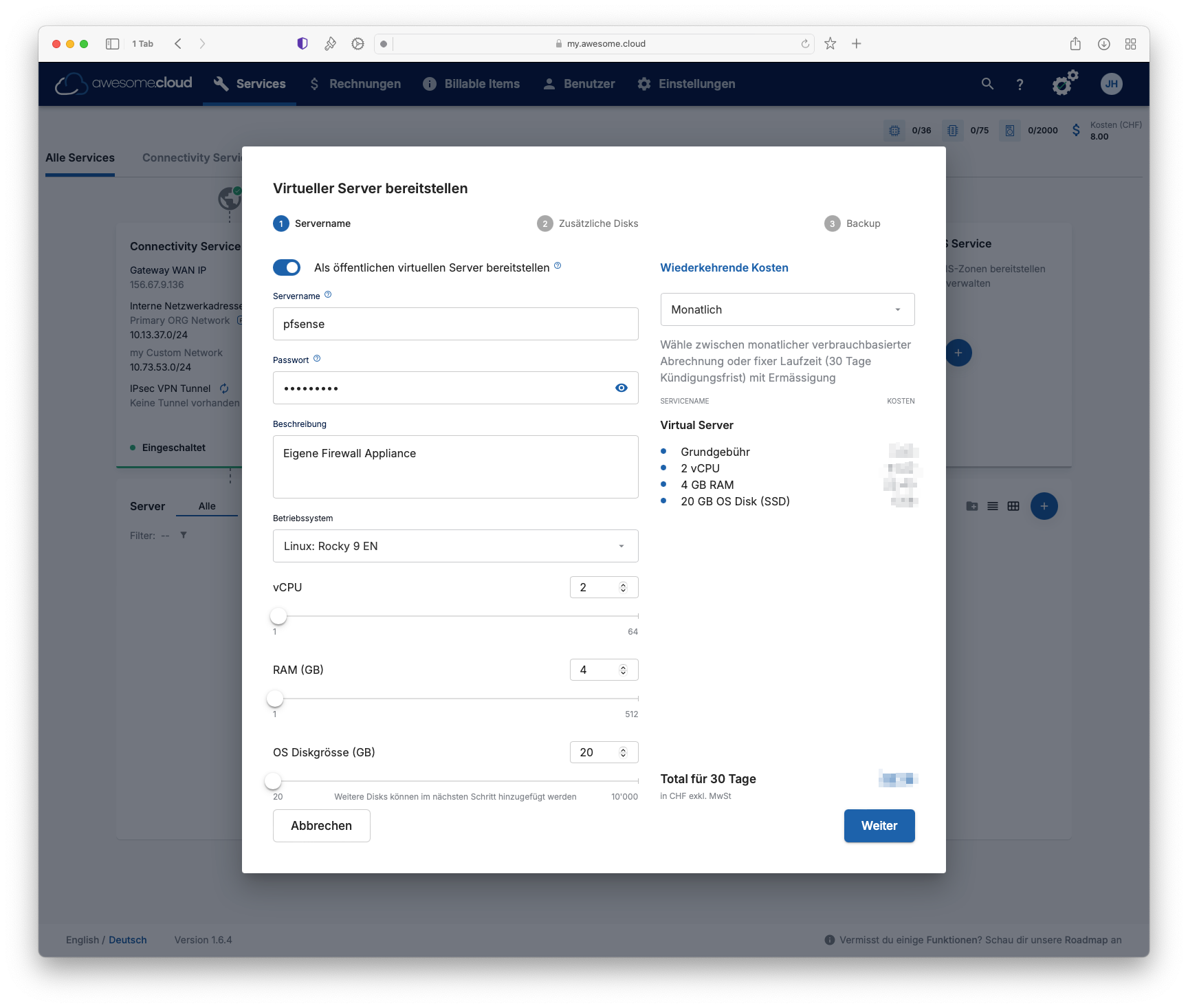

In diesem Abschnitt werden wir eine neue VM erstellen und darauf unsere Firewall Appliance installieren. Danach fügen wir das isolierte Netzwerk hinzu, welches danach von der VM geroutet wird.

- Stellen Sie nun eine neue öffentliche VM bereit. Als Betriebssystem wählen Sie bitte eine Linux-Distribution aus. Die Ressourcen können Sie frei, gemäss den Anforderungen Ihrer Appliance, wählen.

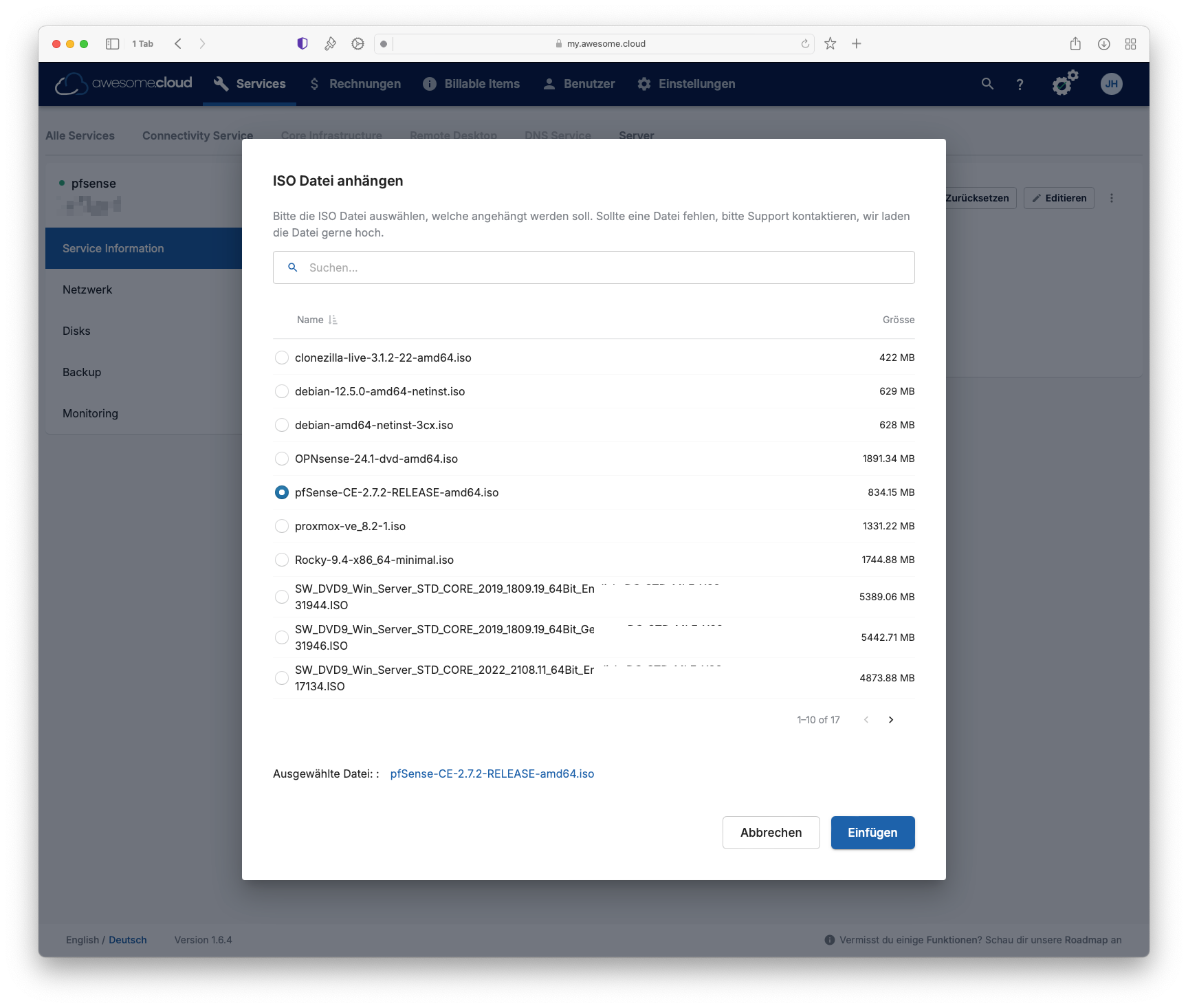

- Nachdem die VM erfolgreich bereitgestellt wurde, mounten Sie nun das pfSense ISO in die VM. Falls Sie eine andere Firewall Appliance, mit eigenem ISO, einrichten wollen, kontaktieren Sie bitte unseren Support.

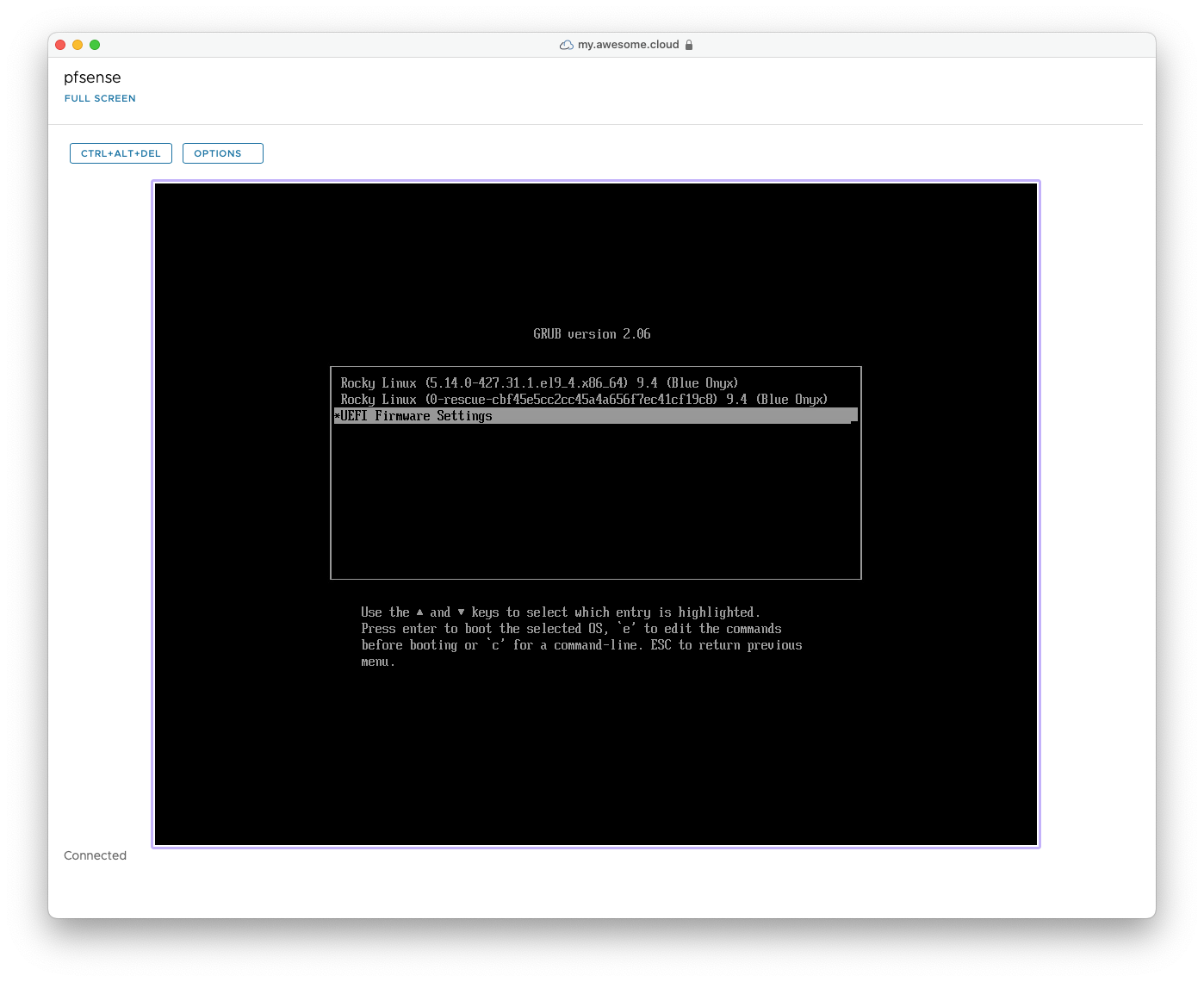

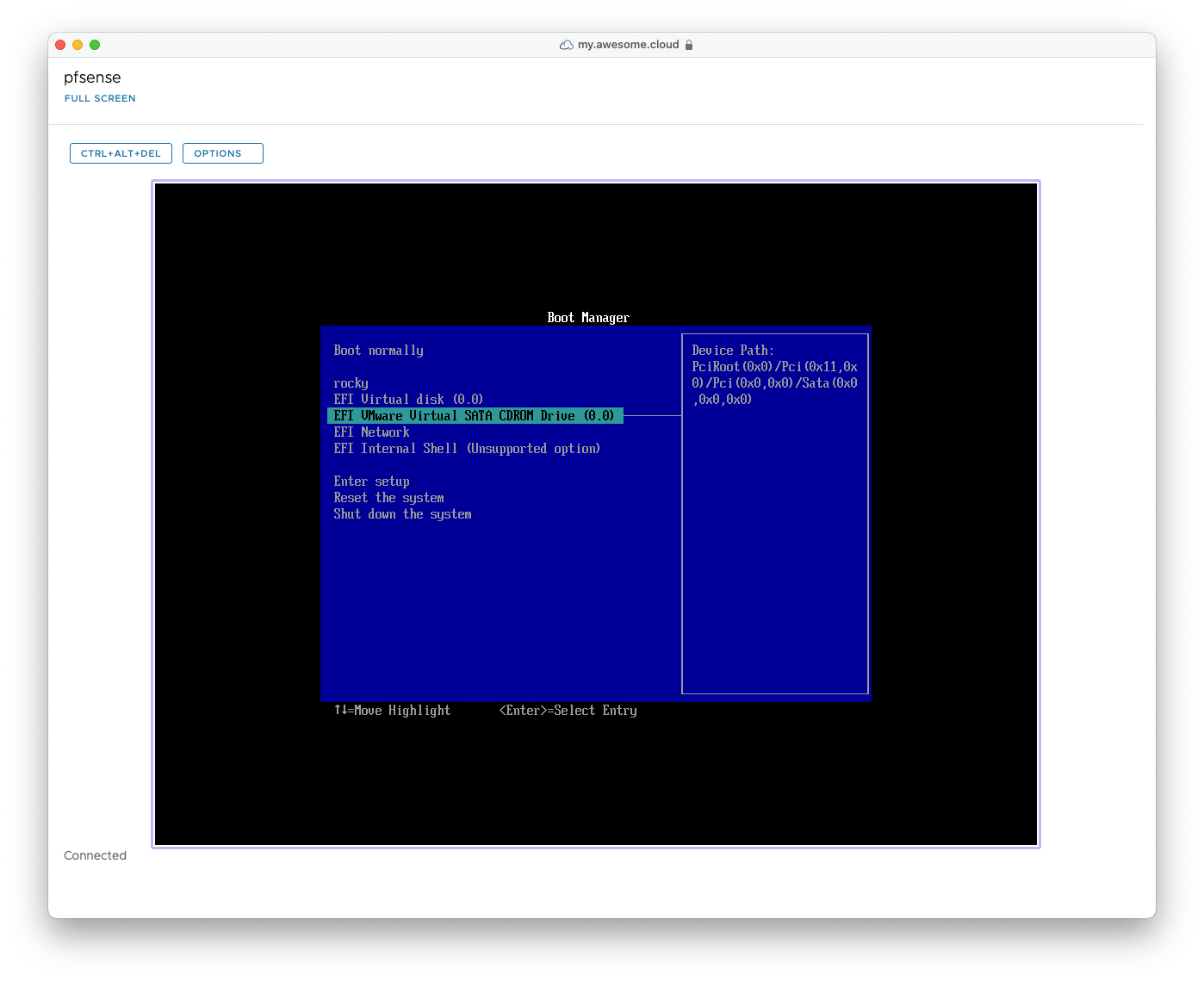

- Öffnen Sie die Webkonsole. Starten Sie danach die VM neu. Im GRUB Bootmanager, wählen Sie "UEFI Firmware Settings" und starten Sie danach vom CD Laufwerk:

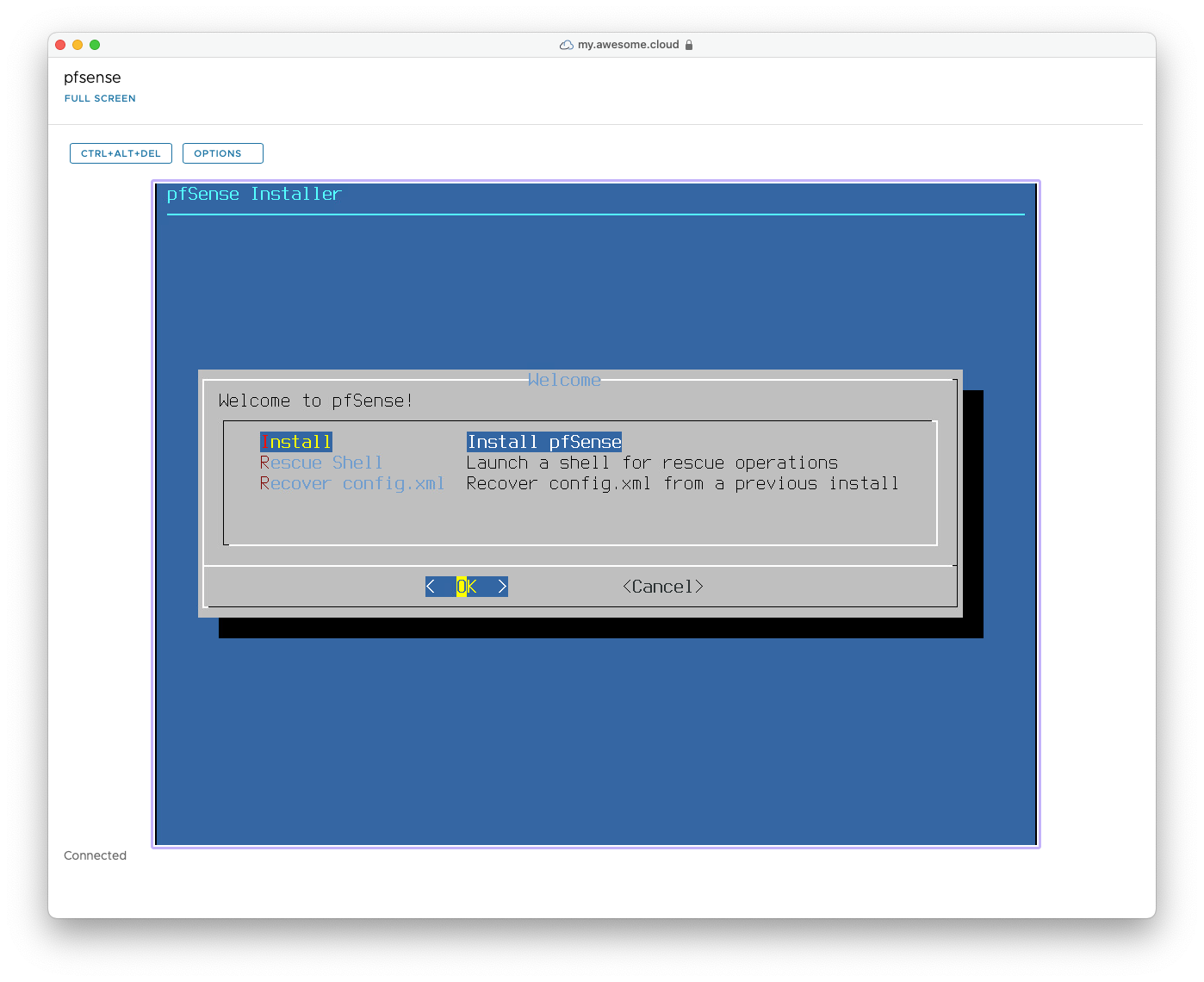

- Installieren Sie anschliessend pfSense oder Ihre eigene Firewall Appliance gemäss Ihren Anforderungen. Stellen Sie sicher, dass Sie nach der Installation das ISO wieder auswerfen.

-

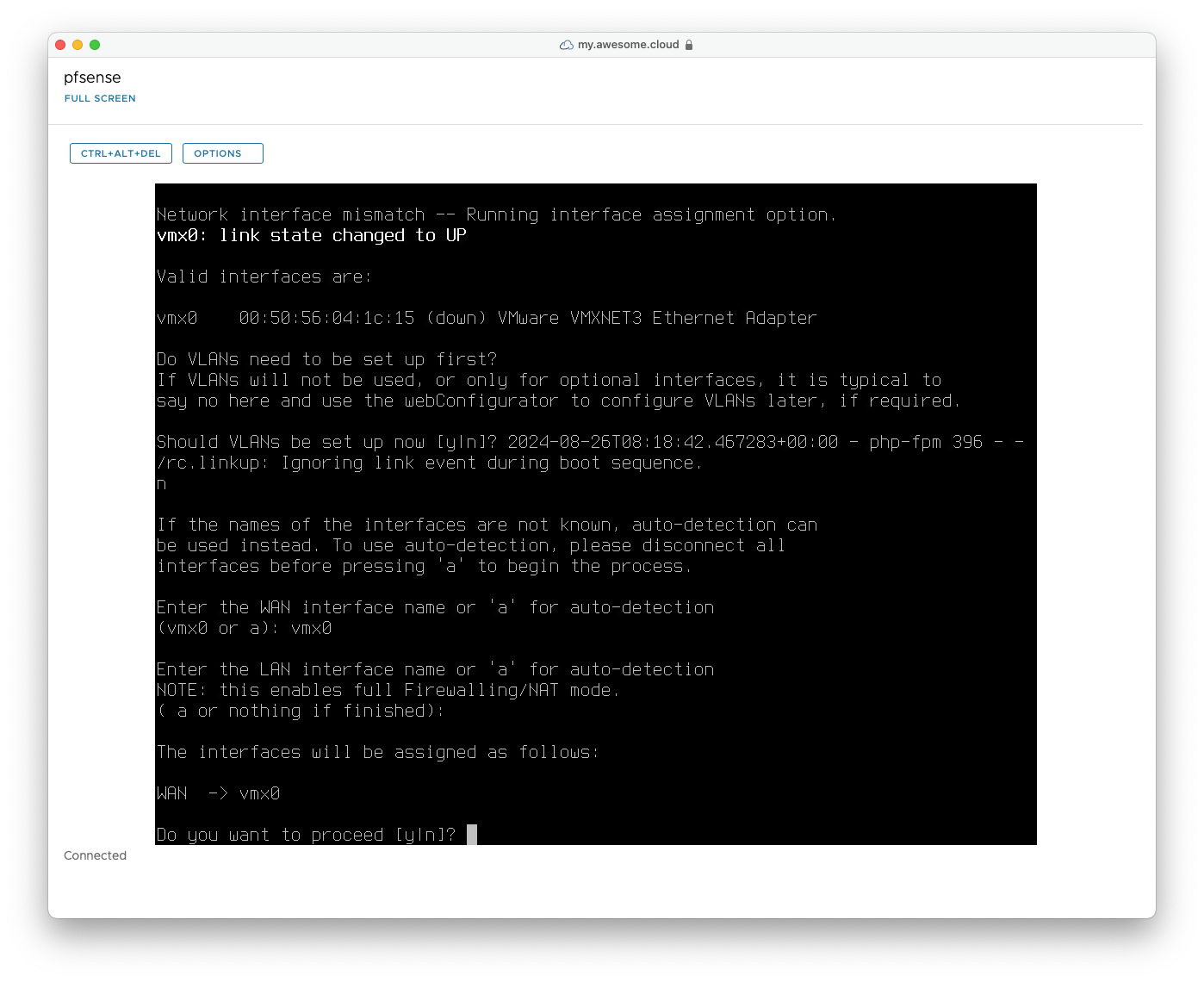

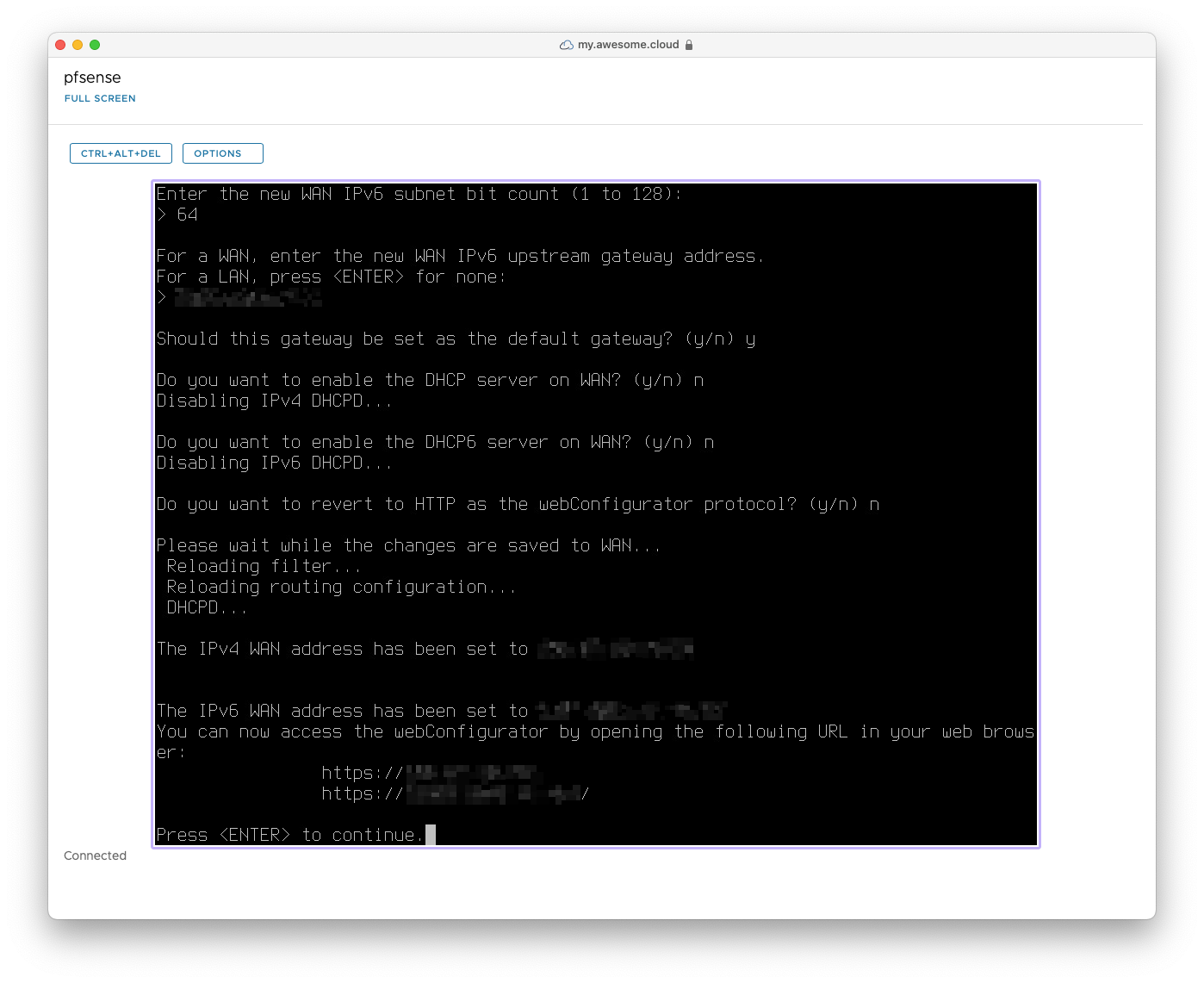

Richten Sie nun das WAN Interface ein. Verwenden Sie dazu das einzig verfügbare Interface. Konfigurieren Sie noch nichts für das LAN.

-

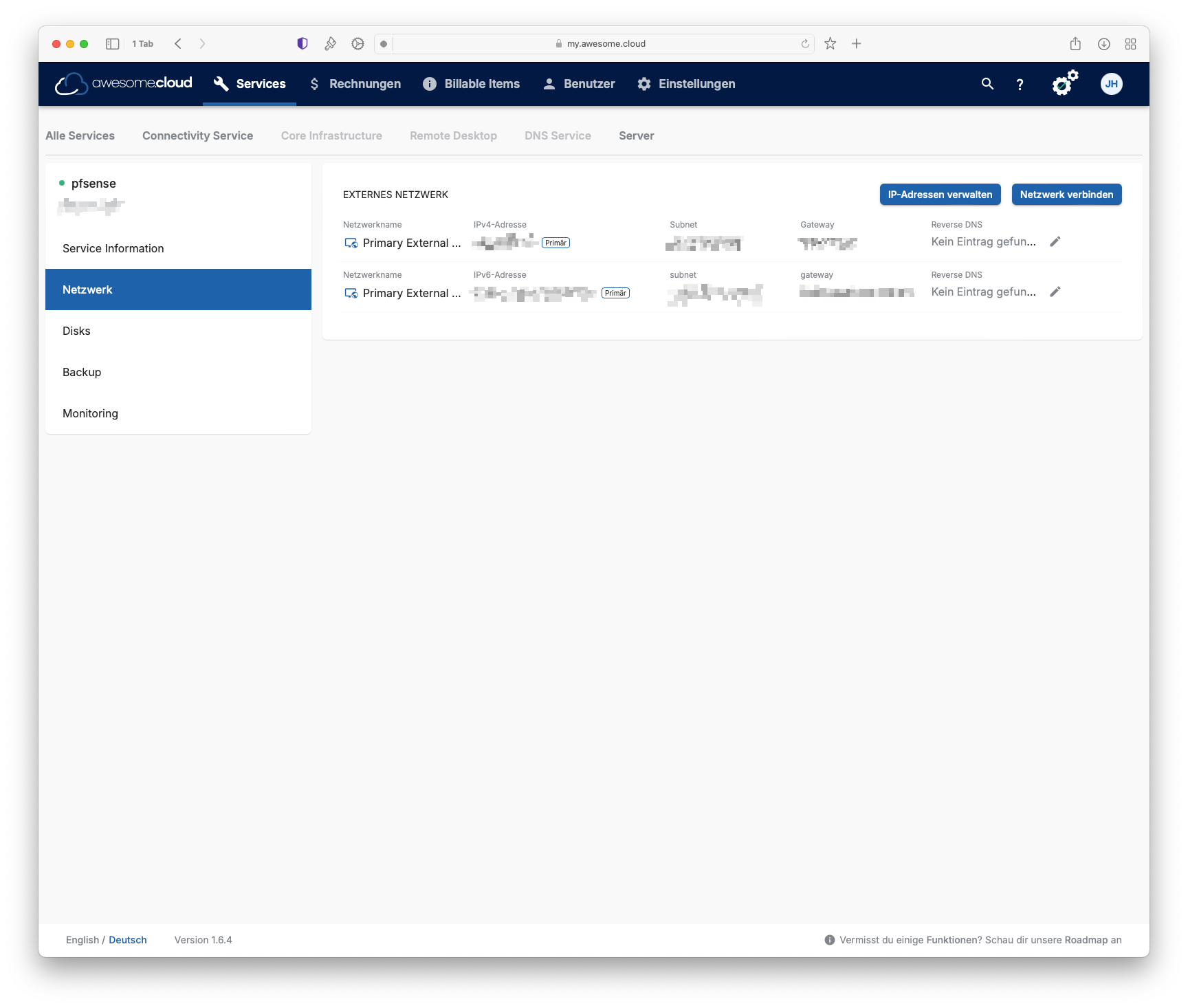

Nehmen Sie als Nächstes die IP Konfiguration vor. Die Informationen dazu finden Sie auf der Detailseite der VM unter "Netzwerk":

-

Sie können sich inzwischen auf das Webinterface der pfSense verbinden und den Einrichtungsassistent, gemäss Ihren Anforderungen durchführen.

-

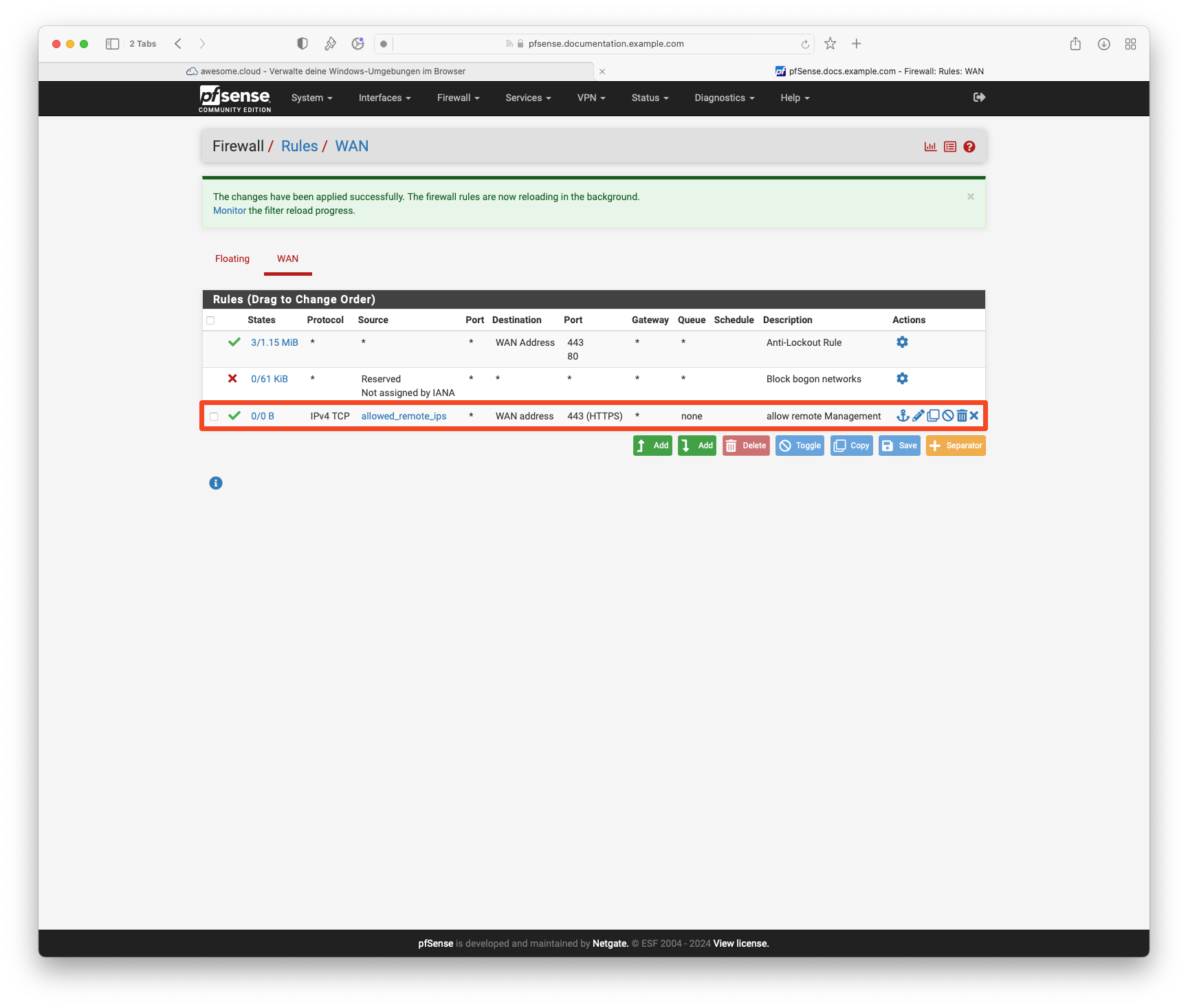

Stellen Sie sicher, dass Sie eine Anti-Lockout Rule haben. Sobald in Ihrer pfSense das LAN Interface aufgeschaltet wird, wird die "Default Anti Lockout Rule" auf das LAN Interface verschoben.

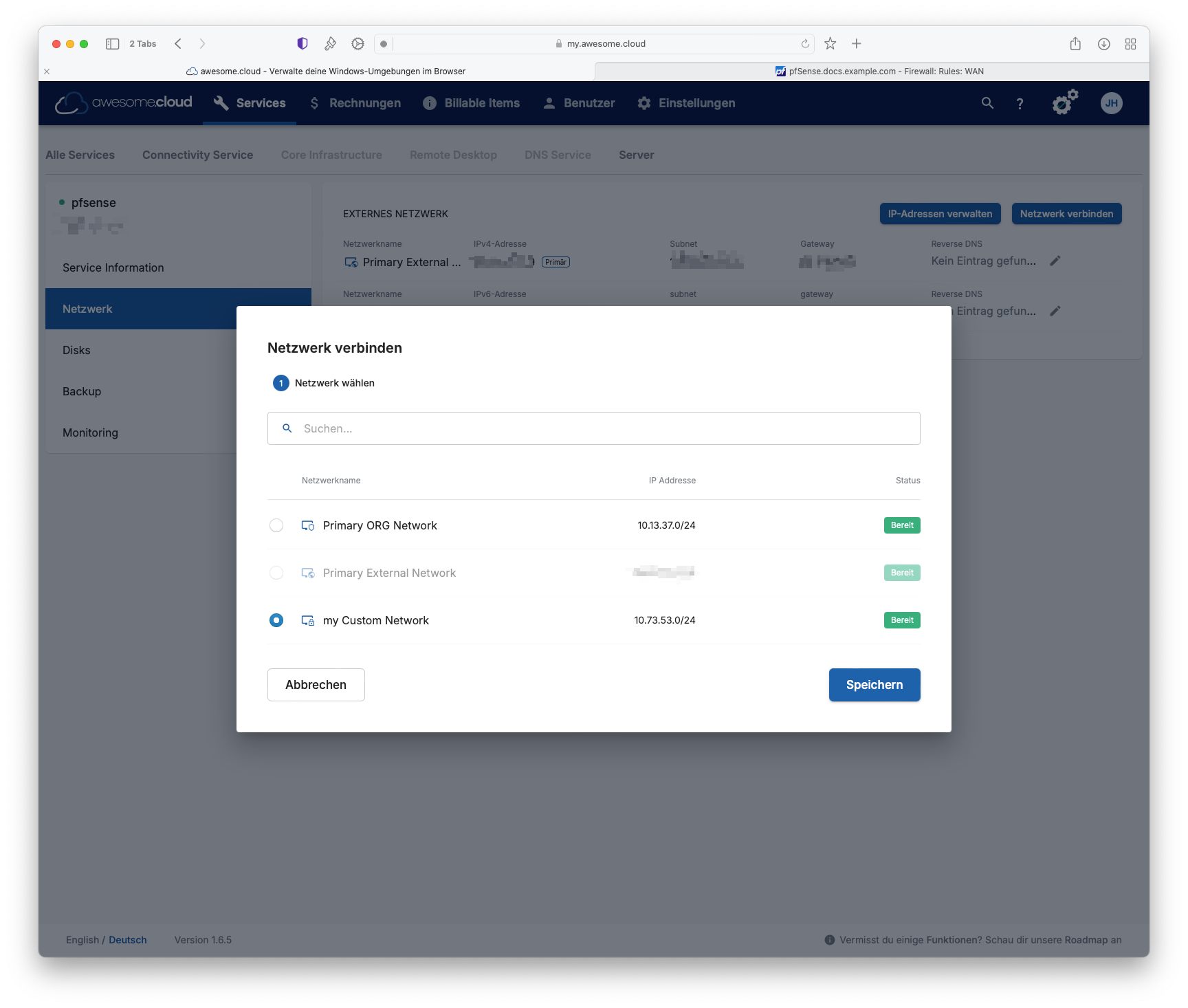

- Fügen Sie nun das, im ersten Schritt erstellte, isolierte Netzwerk zur VM hinzu:

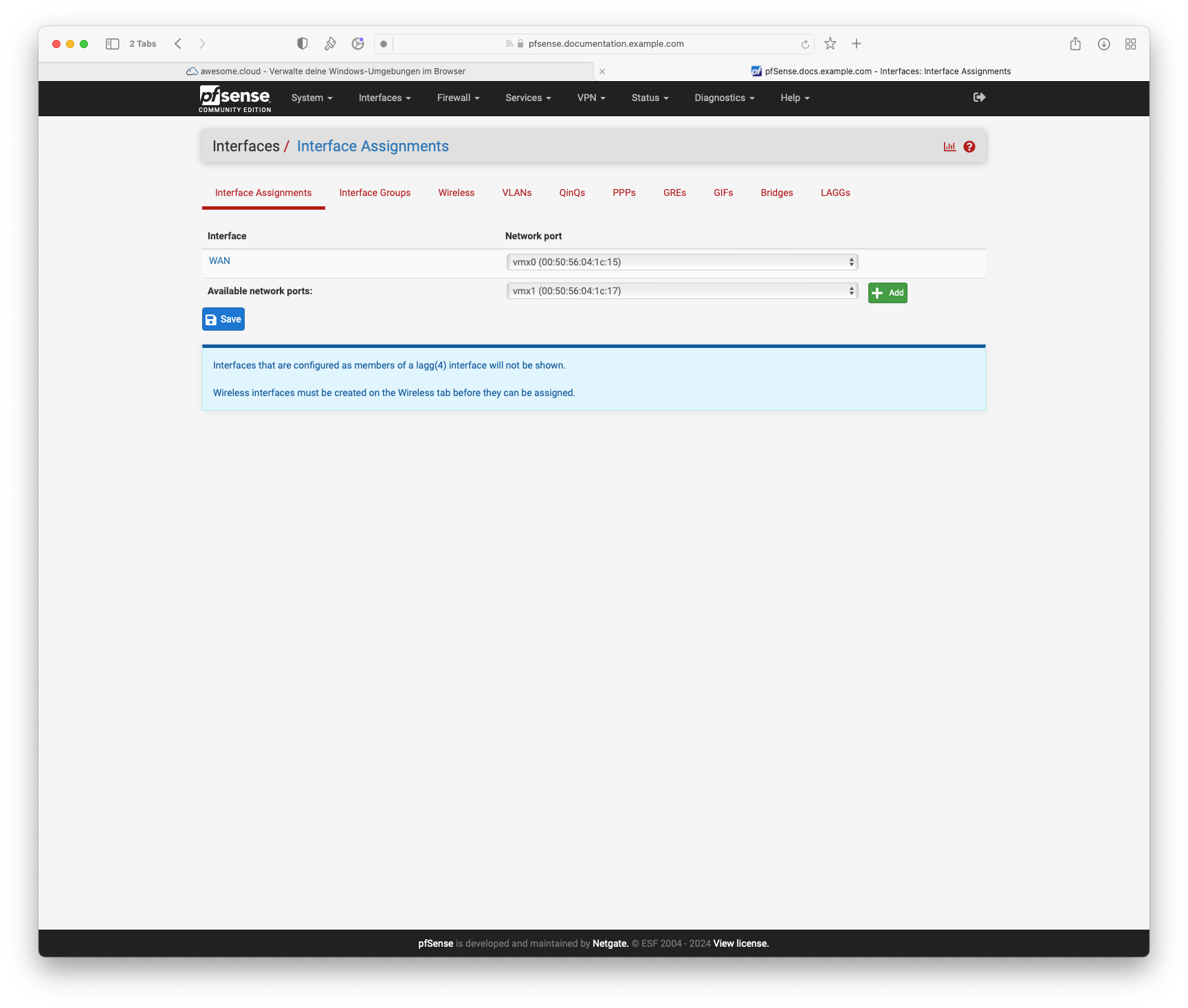

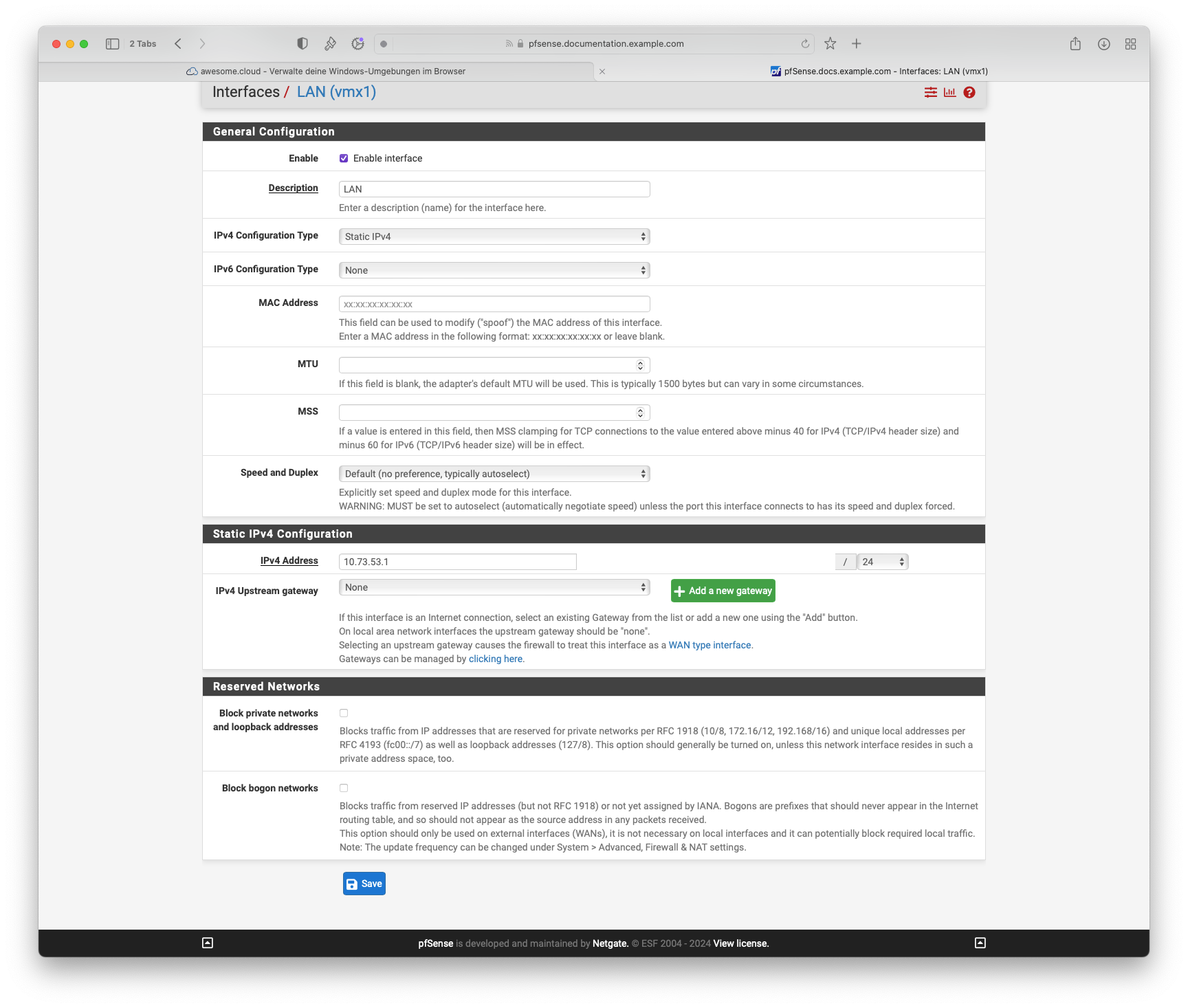

- Sie können jetzt das Interface auf der pfSense zuweisen und die IP-Konfiguration vornehmen.

Nach diesem Schritt wird das isolierte Netzwerk nicht mehr isoliert sein. Die pfSense kann das Netzwerk nun ins Internet oder in andere Netzwerke, welche Sie hinzufügen können, routen.

- Konfigurieren Sie die Firewall als Nächstes gemäss Ihren Anforderungen.

Verwenden der Firewall für eine neue VM

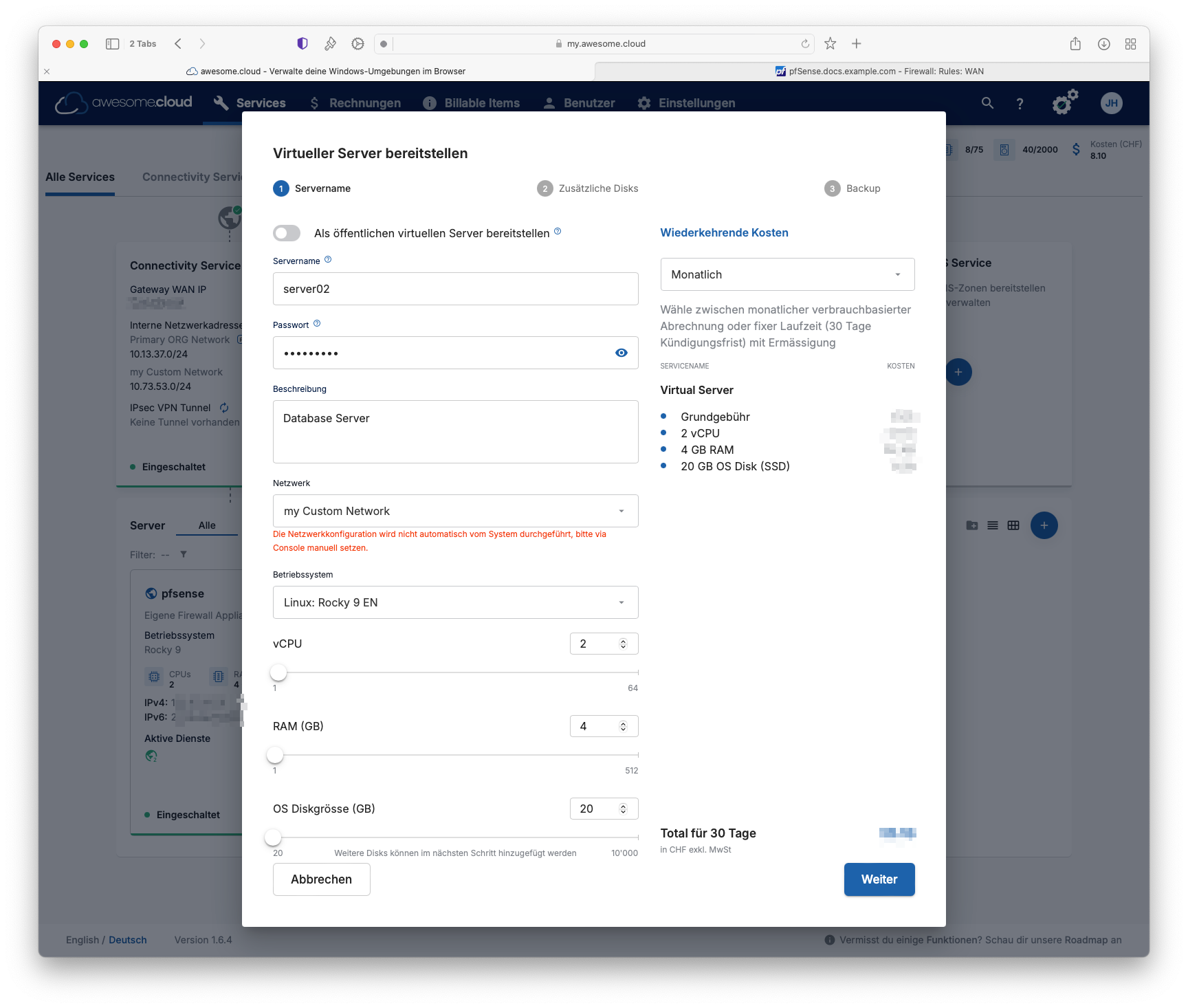

Um eine neue VM hinter der Firewall zu erstellen, wählen Sie beim Erstellen der VM das entsprechende isolierte Netzwerk aus:

Bedenken Sie, dass awesome.cloud keine IP-Konfiguration für isolierte Netzwerke vornimmt. Bitte nehmen Sie die Konfiguration direkt über die Webkonsole vor. Alternativ können Sie auch einen DHCP-Server einrichten. Die pfSense bietet ein entsprechendes Paket standardmässig an.

Verwenden der Firewall für eine bestehende VM

Um die neu erstellte Firewall mit einer bestehende VM zu verbinden, müssen wir ihr Netzwerk ändern.

Da die VM in ein anderes Netzwerk verschoben wird, muss die IP Konfiguration auf der VM geändert werden.

-

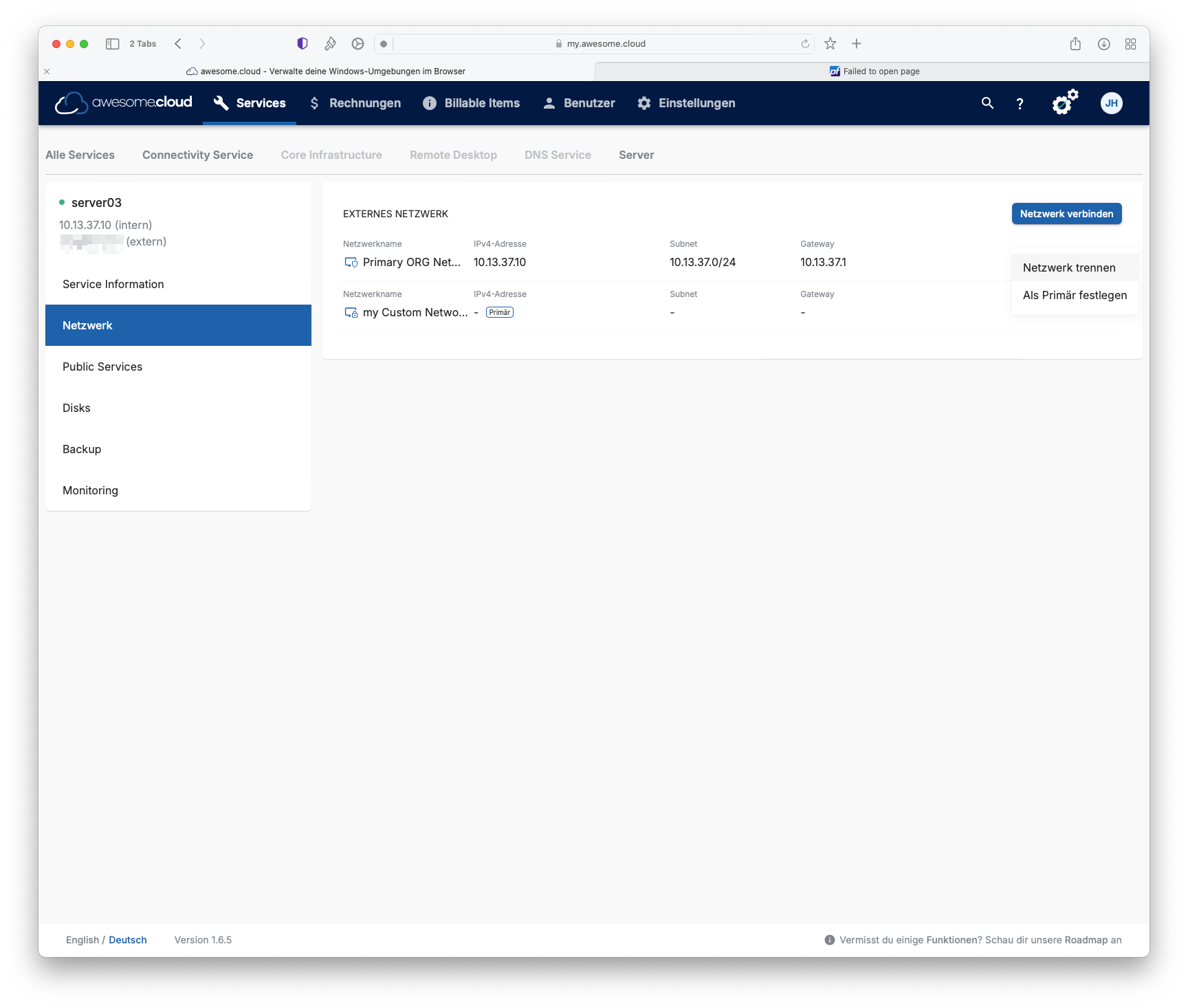

Navigieren Sie zur Kategorie "Netzwerk" in der Detailansicht der VM.

-

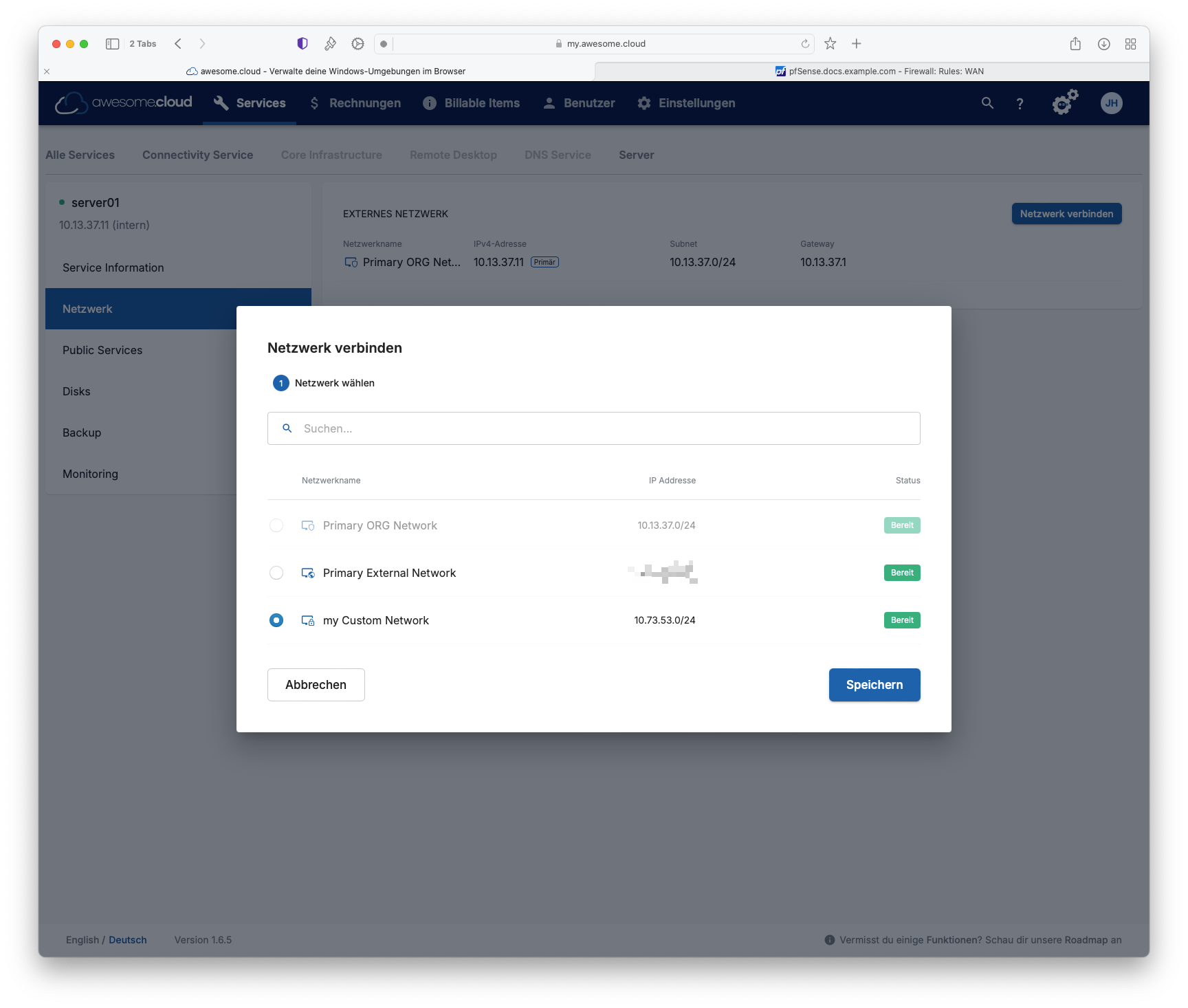

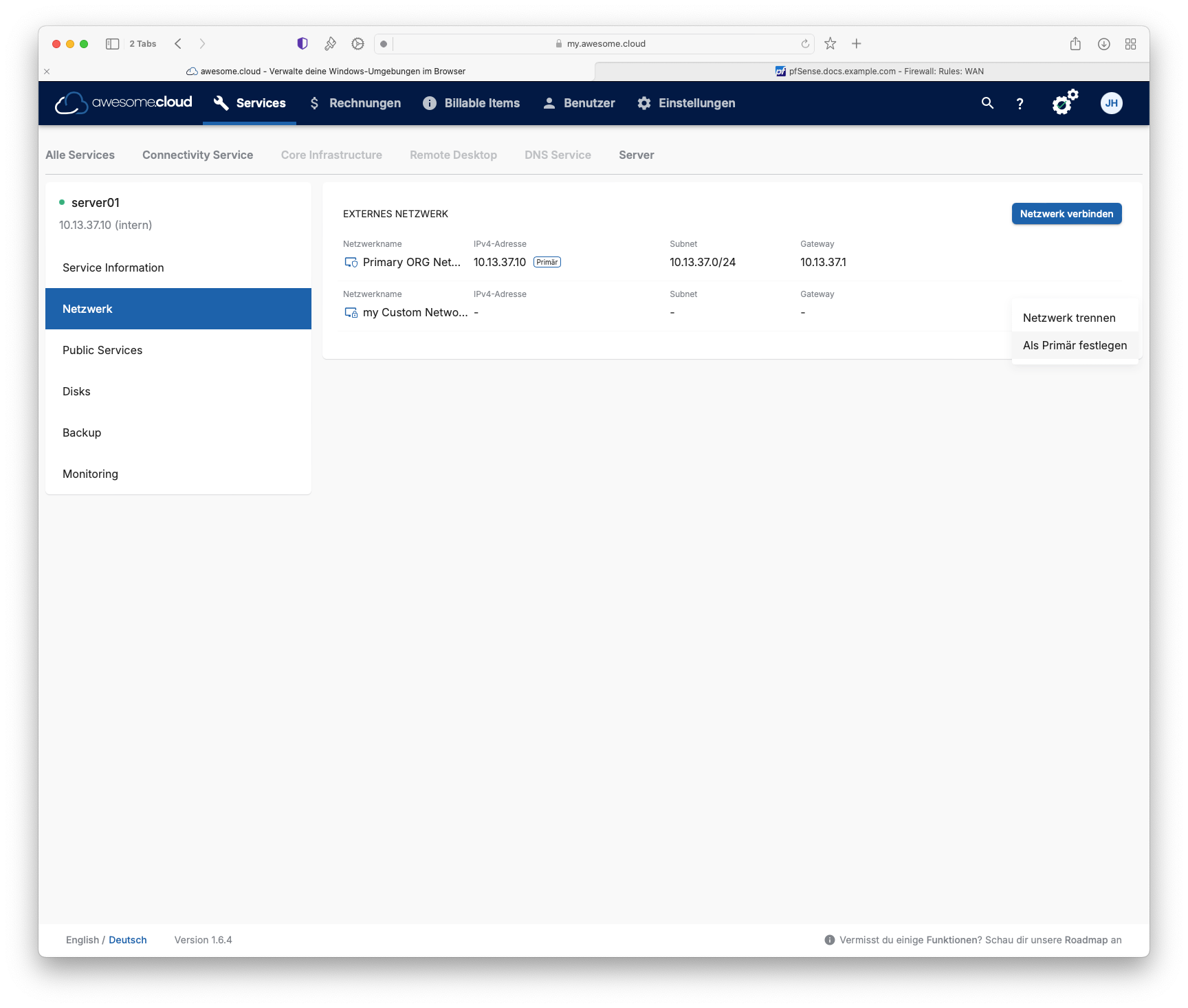

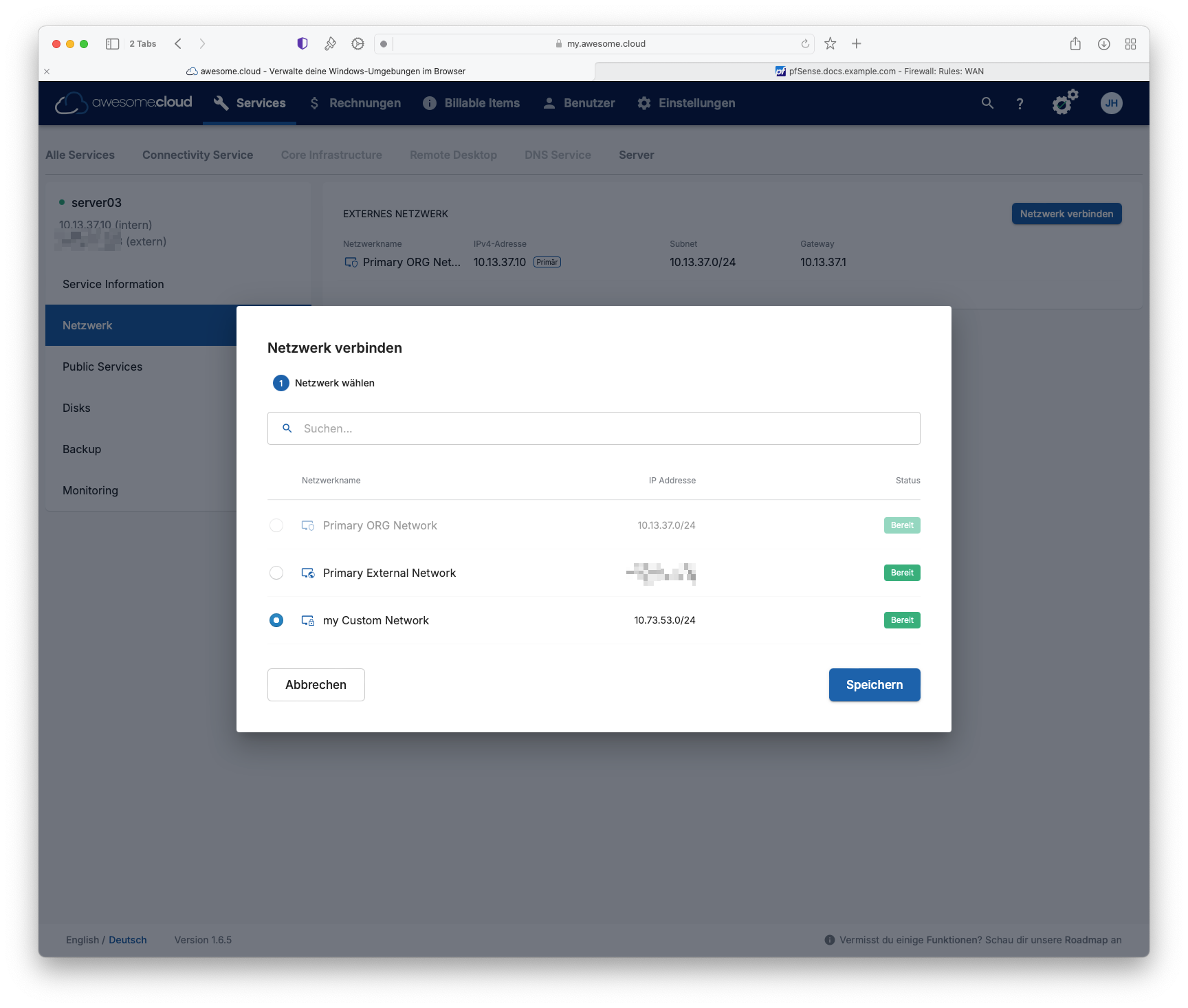

Fügen Sie das erstellte isolierte Netzwerk zur VM hinzu:

-

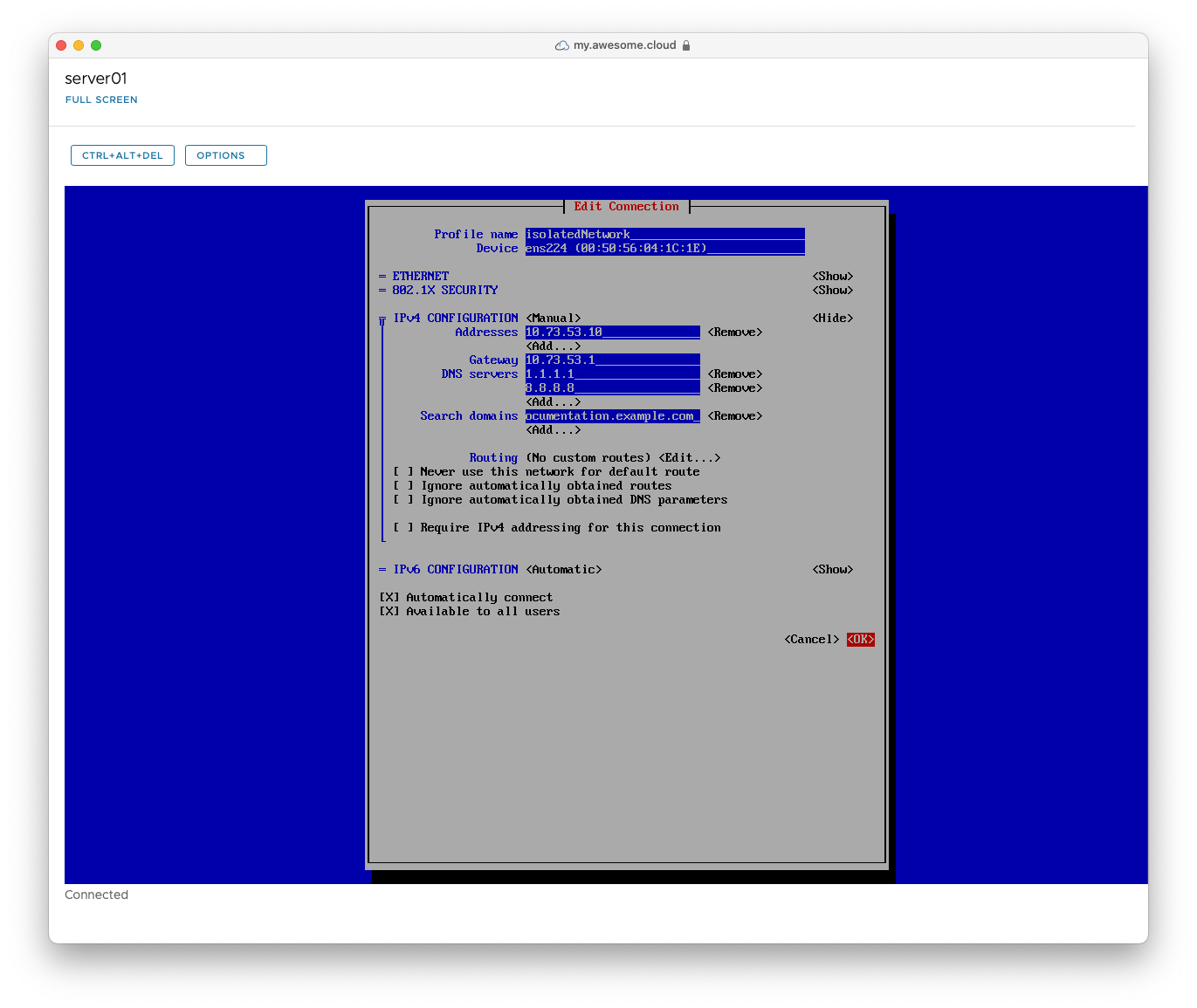

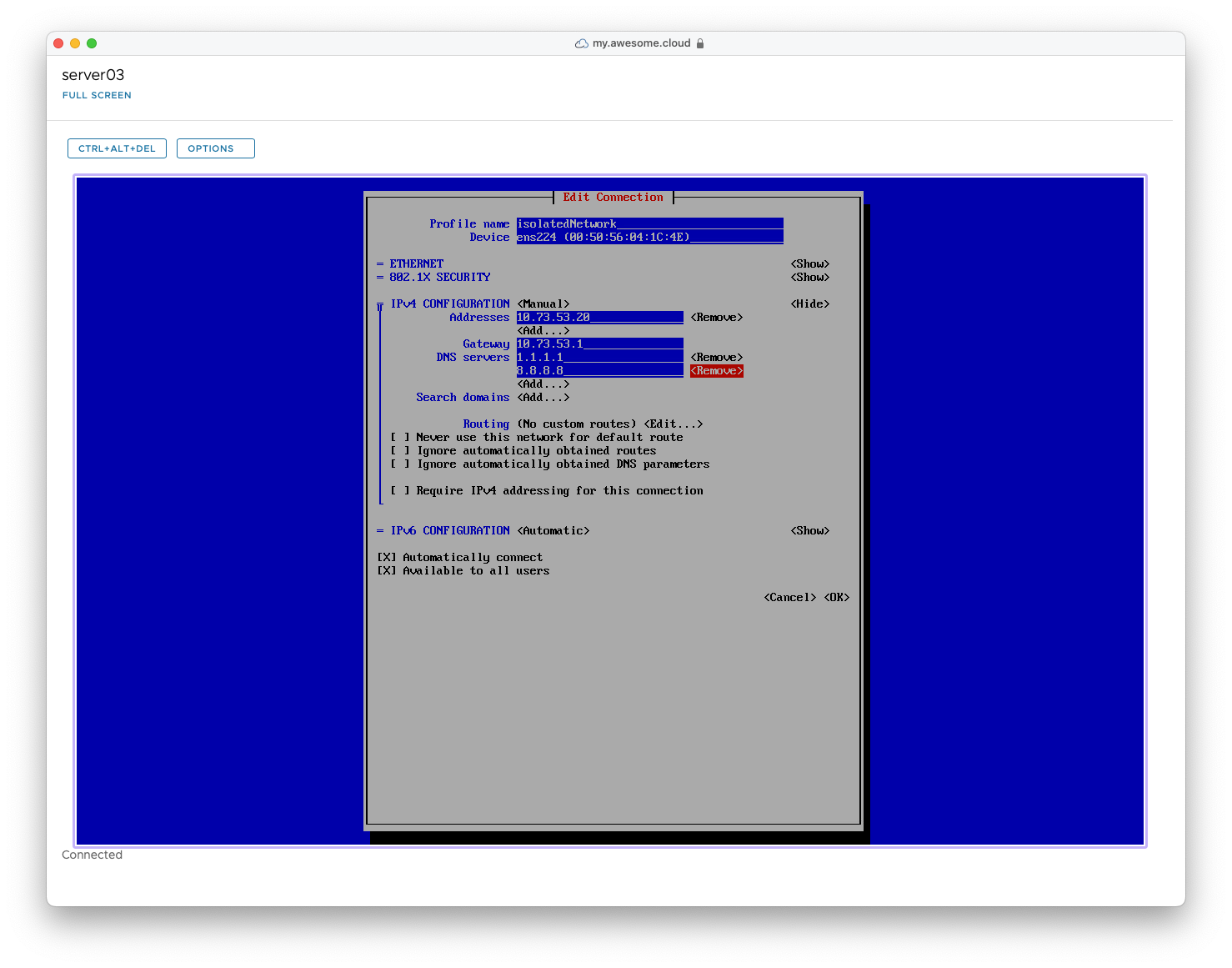

Nehmen Sie nun die IP-Konfiguration für das neue Interface vor.

-

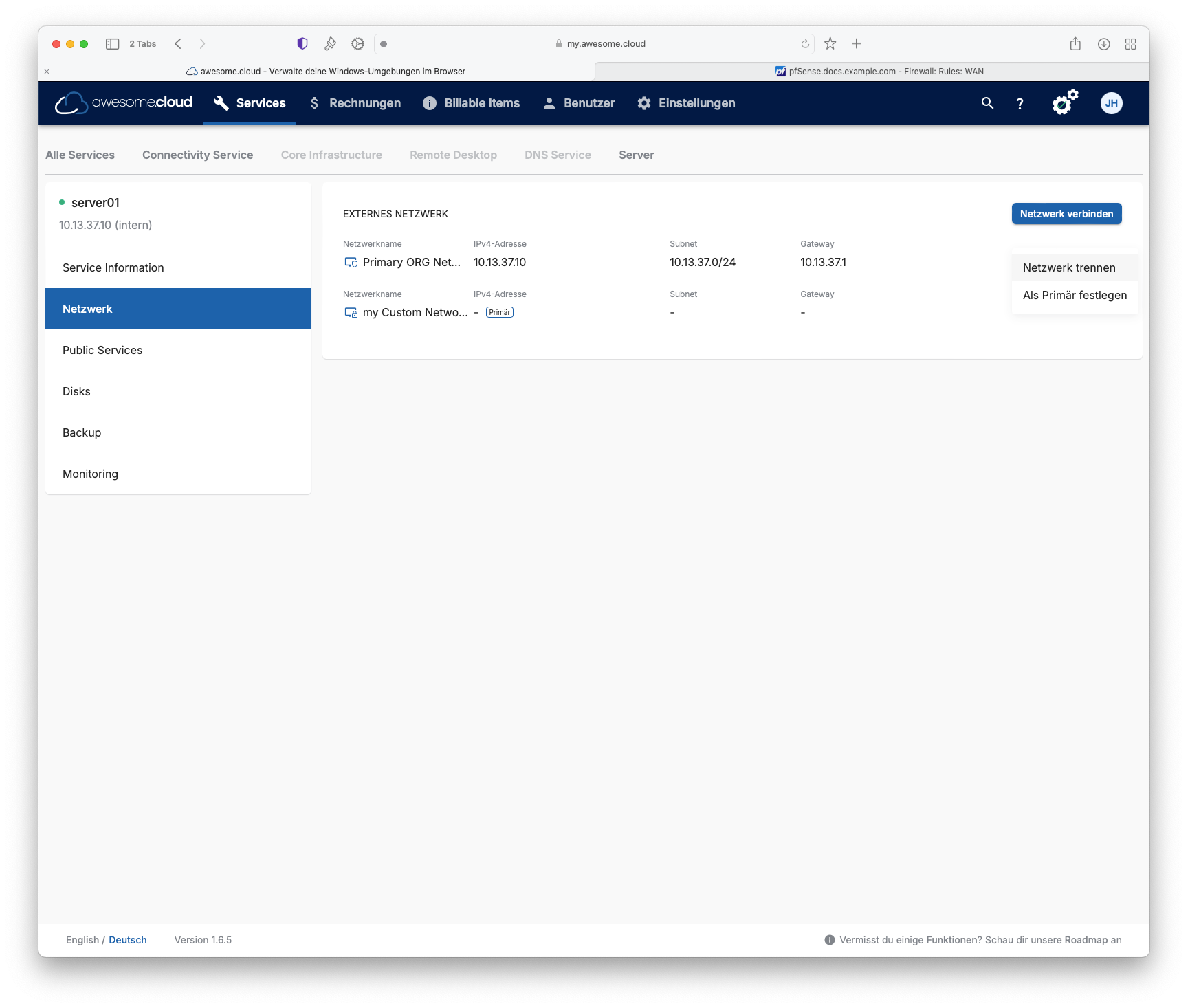

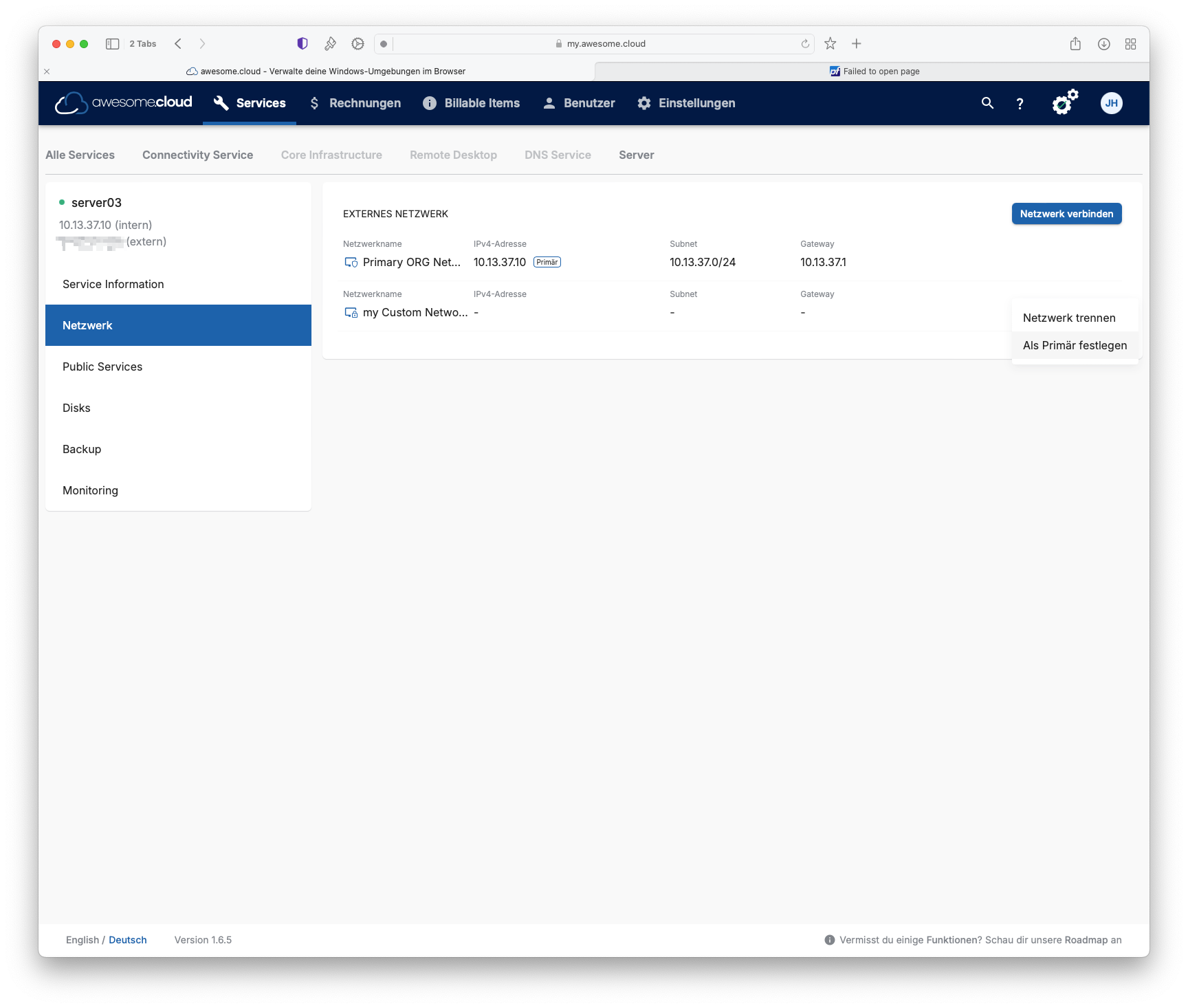

Setzen Sie nun das isolierte Netzwerk als primäres Netzwerk:

-

Entfernen Sie nun das default "Primary ORG Network":

Verwenden der Firewall für eine bestehende VM mit Public Services

Um eine bestehende VM, welche Public Services hat, mit der Firewall verwenden zu können, müssen diese Public Services auf die neue Firewall migriert werden, sowie das Netzwerk der VM geändert werden.

Um die neue Firewall mit der bestehenden VM mit Public Services verwenden zu können, wird sich die öffentliche IP-Adresse ändern.

-

Stellen Sie bei Bedarf den TTL Ihres DNS-Eintrags auf 5min um, die Ausfallzeit möglichst kurz zu halten. Warten Sie mit dem nächsten Schritt, bis die alte TTL-Zeitspanne verstrichen ist.

-

Navigieren Sie zur Kategorie "Netzwerk" in der Detailansicht der VM.

-

Fügen Sie das erstellte isolierte Netzwerk zur VM hinzu:

-

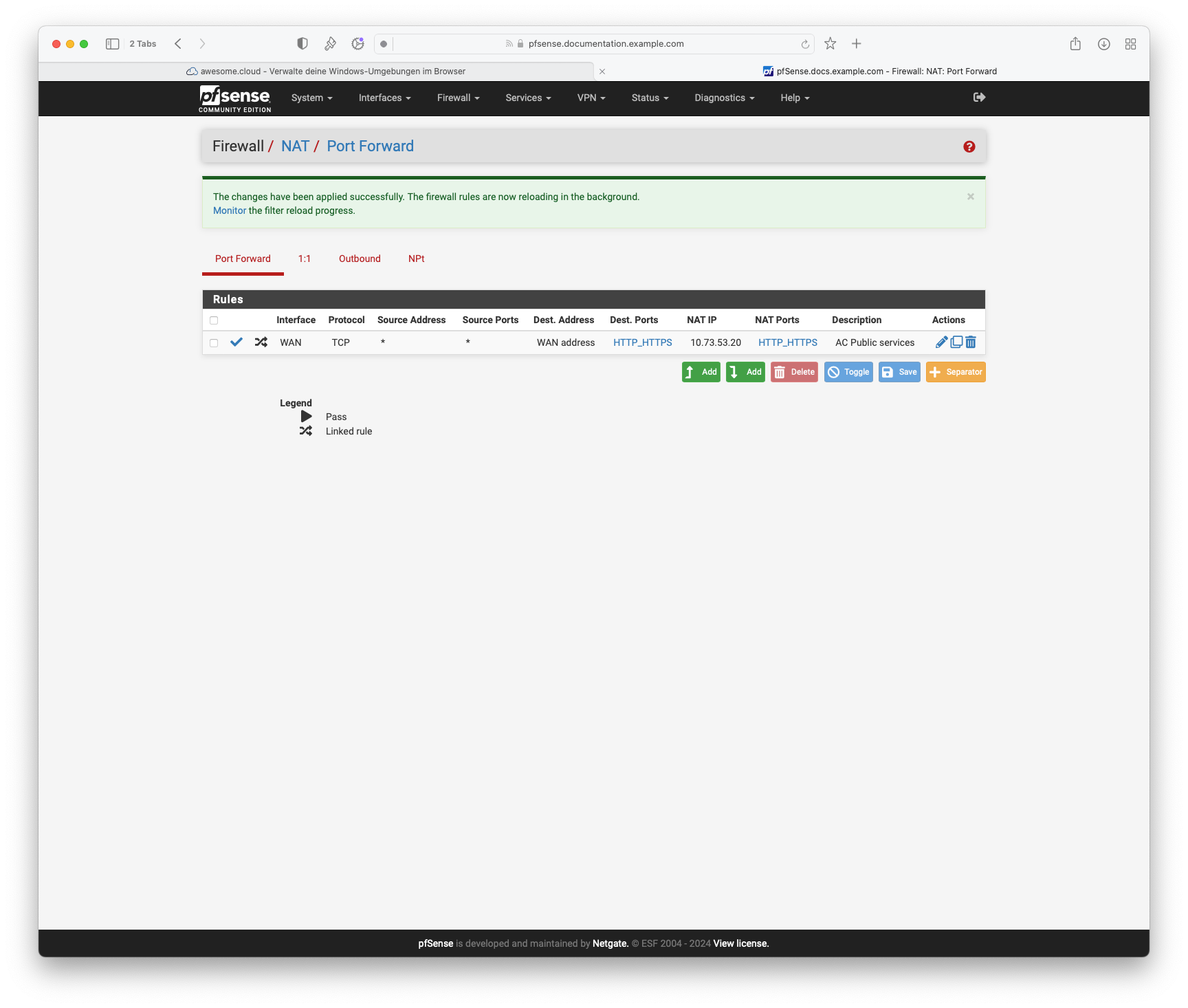

Erstellen Sie auf der pfSense bzw. Ihrer eigener Firewall Appliance ein Portforwarding, für die bestehenden Public Services:

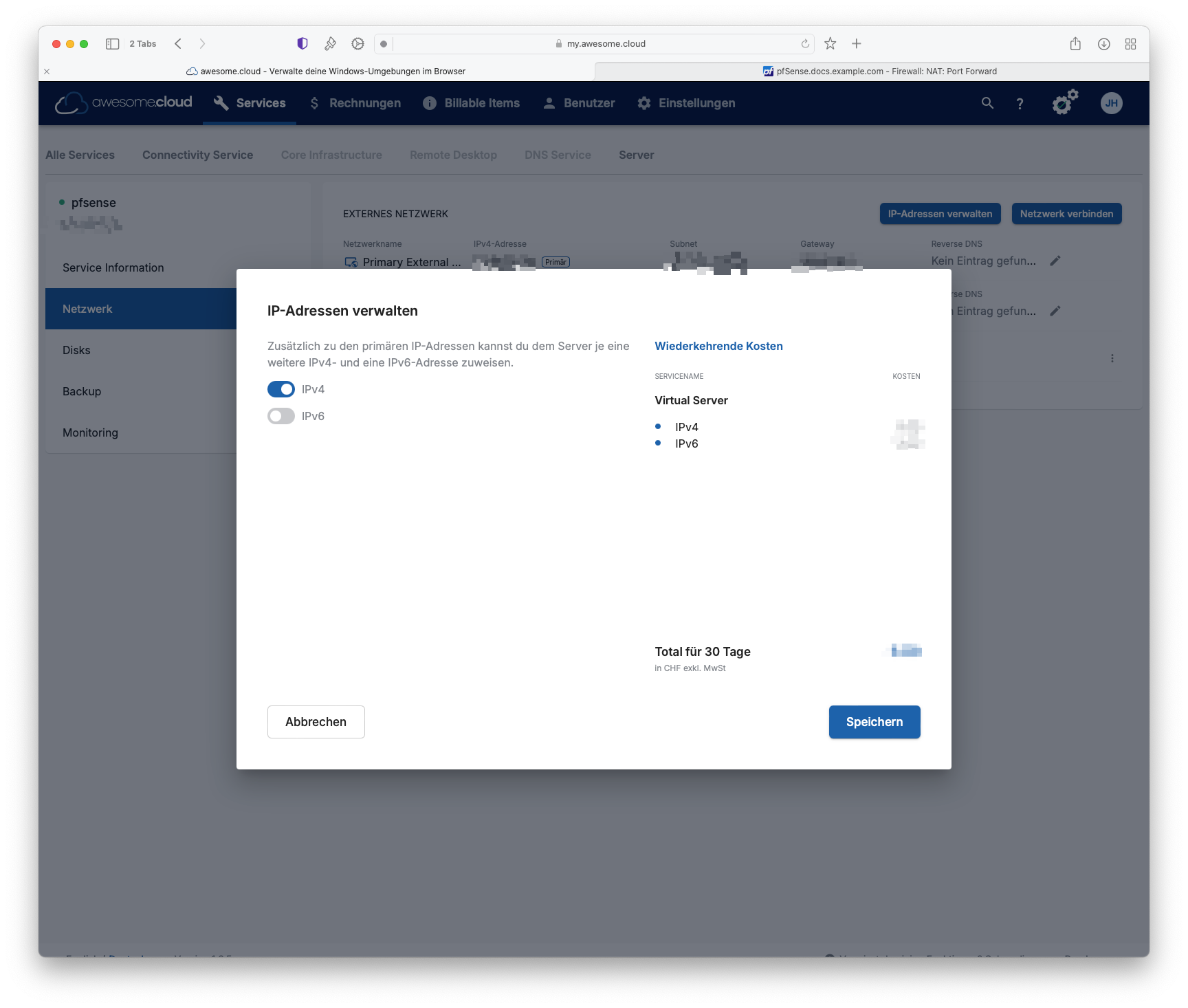

Falls Sie denselben Port für verschiedene VMs benötigen, können Sie eine zusätzliche IP-Adresse auf der pfSense aufschalten:

Dies fügt ein der VM ein weiteres Interface hinzu, welches Sie gemäss Punkt 1 in dieser Anleitung einrichten können und danach, wie oben beschrieben, ein weiteres Portforwarding einrichten.

-

Nehmen Sie nun die IP-Konfiguration für das neue Interface vor.

-

Falls notwendig, ändern Sie anschliessend den DNS-Record Ihres Dienstes auf die neue Public IP-Adresse der Firewall.

-

Setzen Sie nun das isolierte Netzwerk als primäres Netzwerk:

-

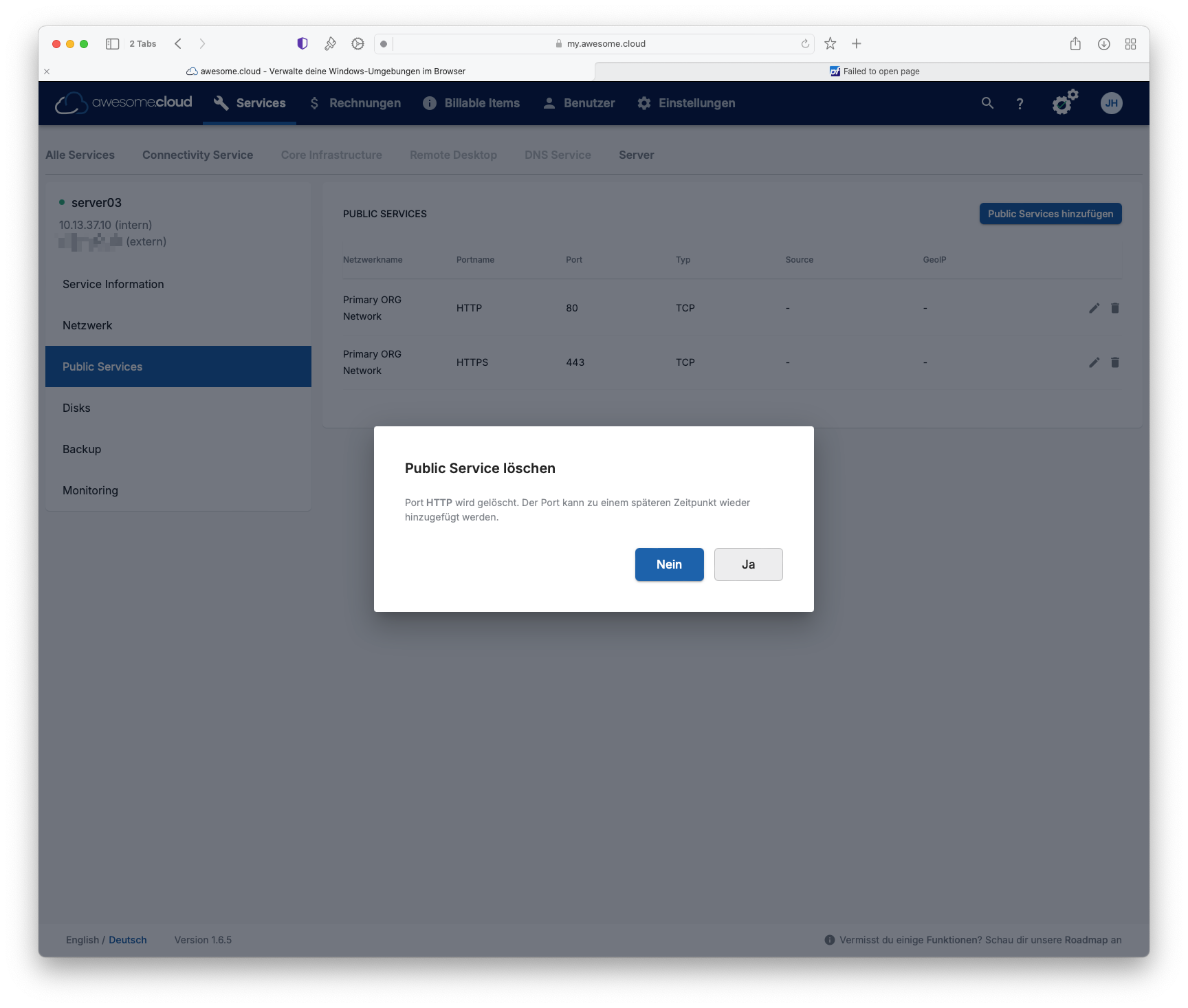

Deaktivieren Sie die Public Services:

-

Entfernen Sie nun das Default "Primary ORG Network":